Везде, где есть жизнь, есть и опасность

Эмеpсон

Осмотрительность так же подобает воину, как и храбрость.

Ф. Купер

Зачем нужна информационная безопасность?

Поскольку для любой информации существует вероятность потери свойств целостности, доступности, конфиденциальности, а это происходит из-за наличия разносторонних угроз, ее необходимо соответствующим образом защищать.

А знаете ли ВЫ, что ВСЕ МЫ, каждый день, сталкиваемся с событиями являющимися угрозами информационной безопасности?

Вот небольшой их перечень:

- Несанкционированный доступ;

- Превышение прав санкционированного доступа;

- Нарушение авторского права или интеллектуальной собственности;

- Злоупотребление полученной информацией;

- Несанкционированное использование ресурсов (сервисов, услуг и т.д.);

- Подделка данных, несанкционированная модификация;

- Кража собственности (информационного оборудования, комплектующих);

- Нарушение прав частной собственности, конфиденциальности информации;

- Вывод из строя или помеха в работе сервисов (отказ в обслуживании);

- Мошенничество с помощью компьютеров;

- Распространение вирусов;

- Злонамеренное искажение или уничтожение данных;

- Вымогательство или шантаж с использованием компьютеров;

- Присвоение чужого имущества;

- Шпионаж (в т.ч. промышленный);

- Терроризм (информационный или с помощью компьютеров);

- Инсайдер – самая опасная угроза.

Делайте выводы…

Своевременная идентификация и реагирование на угрозы информационной безопасности, позволяют достичь следующих основных целей:

- Минимизацию денежных потерь от реализации угроз информационной безопасности;

- Соответствие требованиям регулирующих органов;

- Улучшение имиджа компании в глазах клиентов и партнеров.

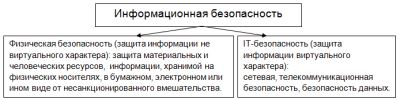

К основным направлениям информационной безопасности относят физическую и IT безопасность.

ИНСАЙДЕРСТВО – ЭТО НЕ МИФ

Инсайдер – это сотрудник, действия которого приносят вред компании.

Под действиями инсайдеров обычно понимают действия, которые приводят к потере конфиденциальности, искажению, уничтожению важной информации или вынужденной остановке рабочих процессов.

А у Вас в организации есть инсайдер/ы?

Ниже представлены некоторые классы механизмов контроля при борьбе с инсайдерами, помните, лучшая защита – это профилактика:

- Проведение периодической оценки рисков всего предприятия;

- Проведение периодических семинаров по безопасности для всех сотрудников, с целью повышения осведомленности;

- Реализация принципов разграничения полномочий и минимизации привилегий;

- Мониторинг и реагирование на подозрительное или разрушительное поведение;

- Протоколирование, мониторинг и аудит действий пользователей;

- Соблюдение особой осторожности с системными администраторами и привилегированными пользователями;

- Отмена доступа к компьютерам после увольнения сотрудников;

- Реализация надежных процессов резервного копирования и восстановления данных;

- Активная защита от вредоносных кодов;

- Использование многоуровневой защиты от удаленных атак;

- Сбор и хранение данных для использования при расследовании инцидентов;

- Четкое документирование механизмов контроля, предназначенных для защиты от инсайдеров.

Одни лишь технические меры борьбы с инсайдерами не эффективны, поскольку заинтересованный всегда найдет способ их обойти.

Следовательно, есть необходимость создавать полноценную систему противодействия инсайдерам.

Основную роль в этом могут сыграть грамотные организационные меры, основанные на требованиях международного стандарта ISO 27001.

На сегодняшний день стандарт ISO 27001 на слуху у многих, но многие упускают из вида, что перед сертификацией системы менеджмента ее необходимо разработать, внедрить и поддерживать в актуальном состоянии, а для этого нужен обученный персонал.

Это касается в т.ч. тех предприятий, которые передают процесс разработки и внедрения СМИБ на аутсорсинг.

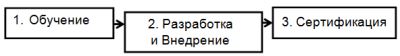

Если Вы хотите минимизировать свои денежные потери от угроз информационной безопасности, путем грамотного управления рискам и использования рекомендаций международного стандарта основанного на опыте лучших мировых практик, рекомендуем Вам использовать в работе следующий упрощенный алгоритм действий:

Немного о последовательности…

Этап 1 - Обучение: Руководство приняло решение о том, что нужна система информационной безопасности. Назначены ответственные лица. Обучение руководства и ответственных лиц стандартам информационной безопасности (серия м/н стандартов ISO 27000).

Этап 2 - Разработка/внедрение: На данном этапе компания собственными силами или с помощью сторонних компаний осуществляет мониторинг существующей системы (диагностический аудит СМИБ). Затем готовит ее к предварительному аудиту самостоятельно или с помощью консультанта/ов.

Этап 3 - Сертификация: Подтверждение третьей стороной (органом сертификации) соответствия системы менеджмента информационной безопасности требованиям стандарта ISO 27001. Демонстрация СМИБ.

Вы проводите работы по информационной безопасности?

Автоматизация следующих процессов позволяет значительно снизить затраты на обеспечение безопасности и повысить ее эффективность.:

- Инвентаризация разрешенных и несанкционированно подключенных устройств;

- Инвентаризация разрешенного и несанкционированно установленного программного обеспечения;

- Безопасные настройки аппаратного и программного обеспечения для серверов, рабочих станций и ноутбуков;

- Безопасные настройки сетевых устройств (межсетевых экранов, маршрутизаторов, коммутаторов и т.п.);

- Защита периметра;

- Сопровождение, мониторинг и анализ журналов регистрации событий;

- Безопасность прикладного ПО;

- Контроль использования административных привилегий;

- Контроль доступа на основе принципа «должен знать»;

- Постоянный анализ уязвимостей и их устранение;

- Мониторинг и контроль учетных записей;

- Защита от вредоносного кода;

- Ограничение и контроль сетевых портов, протоколов и служб;

- Защита и контроль беспроводных устройств;

- Предотвращение утечек данных;

- Обеспечение безопасности сети;

- Тестирование на проникновение;

- Организация реагирования на инциденты;

- Организация возможностей восстановления данных;

- Оценка навыков по безопасности, проведение необходимых тренингов.

Вышеприведенные процессы - это самые важные процессы, которые следует использовать в компании для предотвращения несанкционированного доступа компьютерных злоумышленников к ее системам и сетям, соответственно минимизации ущерба, который они могут нанести.

Вывод: Для того чтобы Ваши финансовые и имиджевые потери стремились к нулю, был четкий анализ и контроль информационной/ых системы/м и была уверенность в завтрашнем дне - не откладывайте на завтра вопросы связанные с направлением информационной безопасности, а мы в свою очередь рады будем Вам помочь в их решении.

Автор: Соловей Сергей